Spis treści

Jakie są najczęstsze obawy w związku z przejściem do chmury?

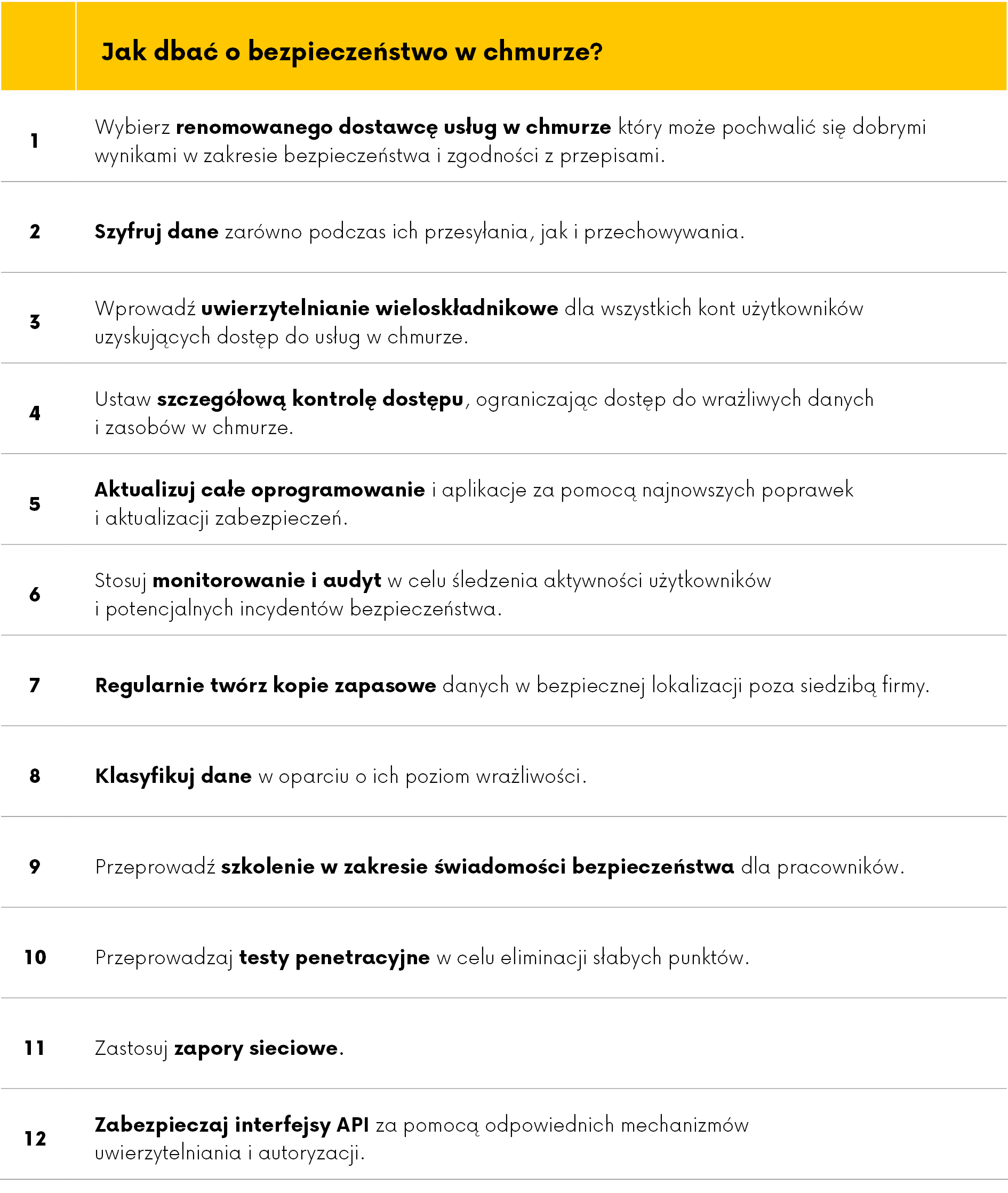

Firmy mogą odczuwać niepewność w związku z procesem migracji do chmury, wynika to między innymi z obaw o to, czy powierzając dane zewnętrznemu dostawcy, narazimy wrażliwe dane na niebezpieczeństwo ich utraty, potencjalnego naruszenia, czy nieautoryzowanego dostępu. Co jeszcze może wpłynąć na opóźnienie procesu migracji? 1. Brak kontroli Gdy firmy migrują swoje dane i aplikacje do chmury, zrzekają się części kontroli nad swoją infrastrukturą. Taka utrata może wywoływać obawy organizacji, ponieważ mogą one czuć się mniej zdolne do skutecznego zarządzania i monitorowania swoich danych i dostępu do nich określonej grupy użytkowników. 2. Konflikt z RODO Wybierając dostawcę chmury, firmy powinny wiedzieć, czy dostawca utrzymuje lokalizacje serwerów poza UE lub w USA. Jeśli w USA istnieją serwery w chmurze, rząd USA uzyskuje dostęp do danych przechowywanych w chmurze na żądanie poprzez „CLOUD Act”. Przekazywanie danych osobowych organom USA w ramach tej ustawy jest sprzeczne z regulacjami zawartymi w Ogólnym Rozporządzeniu o Ochronie Danych Osobowych (RODO). Może to prowadzić do problemów dla firm, ponieważ art. 82 RODO daje prawo do podjęcia w takim przypadku działań przeciwko osobie odpowiedzialnej i przetwarzającemu dane. 3. Zakłócenia biznesowe Awarie lub przestoje usług w chmurze mogą mieć wpływ na działalność biznesową, prowadząc do potencjalnych zakłóceń i strat finansowych. Firmy często mają złożone środowiska IT z istniejącymi starszymi systemami i aplikacjami. Migracja tych systemów do chmury i zapewnienie płynnej integracji może być złożonym i czasochłonnym procesem. 4. Koszty Chociaż usługi w chmurze oferują skalowalność i korzyści w zakresie oszczędności kosztów, mogą pojawić się obawy dotyczące ogólnych kosztów migracji do chmury i bieżących wydatków operacyjnych. Firmy mogą obawiać się nieprzewidzianych wydatków, jak podwyżki cen lub trudności w dokładnym oszacowaniu wykorzystania i kosztów usługi. 5. Dostępność 24/7 Dostęp do danych firmy musi być zagwarantowany przez całą dobę. Bezpieczna chmura oznacza również, że wszystkie zaangażowane systemy i sieci muszą być odporne na awarie.Jakie są zagrożenia bezpieczeństwa dla danych w chmurze?

Ogólnie rzecz biorąc, chmura jest jednak tak samo bezpieczna, a nawet bardziej bezpieczna niż dysk twardy, fizyczny serwer czy centrum danych. Wynika to z faktu, że dane przechowywane w chmurze są zazwyczaj szyfrowane, ponadto duże firmy zajmujące się przetwarzaniem w chmurze zatrudniły jednych z najlepszych na świecie ekspertów ds. bezpieczeństwa danych, którzy przechowują je w wielu miejscach na wypadek awarii sprzętu lub naruszenia bezpieczeństwa części systemu. Okazuje się, że do tej pory większość największych naruszeń danych dotyczyła tradycyjnego oprogramowania na serwerach lokalnych, a nie danych przechowywanych w chmurze. Jednak żaden system bezpieczeństwa nie jest niezawodny. Stąd przesyłanie plików do chmury, która została nieświadomie zainfekowane złośliwym oprogramowaniem, może potencjalnie zagrozić przechowywanym danym i znacznie zwiększyć ryzyko zainfekowania urządzenia używanego do uzyskania dostępu do danych. Do najczęściej wymienianych zagrożeń należą m.in:- Naruszenia danych: Dostawcy usług w chmurze przechowują ogromne ilości wrażliwych danych dla wielu klientów, co czyni ich atrakcyjnymi celami dla cyberprzestępców. Jeśli dojdzie do naruszenia, może to doprowadzić do ujawnienia poufnych informacji, strat finansowych i uszczerbku na reputacji firmy.

- Niezabezpieczone interfejsy API: Jeśli są źle zaprojektowane lub mają luki w zabezpieczeniach, mogą zostać wykorzystane przez atakujących w celu uzyskania nieautoryzowanego dostępu do danych i usług.

- Zagrożenia wewnętrzne: Pracownicy, wykonawcy lub inne osoby mające dostęp do infrastruktury chmury mogą nieumyślnie lub złośliwie narazić na szwank dane lub systemy.

- Błędna konfiguracja: Nieprawidłowo skonfigurowane zasoby w chmurze, takie jak pamięć masowa, bazy danych lub ustawienia kontroli dostępu mogą prowadzić do luk w zabezpieczeniach.

- Ataki typu DoS (Denial of Service): Usługi w chmurze mogą być celem ataków DoS, mających na celu przeciążenie infrastruktury i uniemożliwienie korzystania z usług legalnym użytkownikom.

- Dzielona odpowiedzialność za bezpieczeństwo: Jeśli wielu klientów korzysta z tych samych zasobów sprzętowych i oprogramowania, może to zwiększyć ryzyko wynikające z faktu, że naruszenie bezpieczeństwa jednego dzierżawcy wpływa na bezpieczeństwo i wydajność innych korzystających z tej samej infrastruktury.

Trzy obszary zapewnienia bezpieczeństwa w chmurze

1. Bezpieczeństwo danych

Aby zapewnić bezpieczeństwo danym wrażliwym, ważne jest odpowiednie zabezpieczanie ich przed nieautoryzowanym dostępem, modyfikacją i usunięciem. W zakres zabezpieczenia ścieżek transmisji wchodzi szyfrowanie danych i śledzenie ich przepływu. Raport przeprowadzony przez TUV stwierdza, że jeśli chodzi o bezpieczeństwo w chmurze, 39% firm myśli w szczególności o szyfrowanej transmisji danych do i od dostawcy usług w chmurze. Wśród firm zatrudniających mniej niż 500 pracowników odsetek ten wzrasta do 41 procent, Z drugiej strony, wśród firm zatrudniających więcej pracowników, tylko 38 procent podkreśla znaczenie szyfrowania danych. Przyjrzyjmy się bliżej jak szyfrowanie wpływa na bezpieczeństwo:- Transmisji danych

- Danych po stronie serwera

- Danych po stronie klienta

2. Zarządzanie tożsamością i dostępem

Systemy powinny być zaprojektowane w taki sposób, aby zapewniały dostęp tylko autoryzowanym osobom. Sposób konfiguracji ról powinien również zapewniać, że uprawnienia do modyfikowania lub usuwania danych są ograniczone do odpowiednich użytkowników. Wymaga to odpowiedniego ograniczenia uprawnień i zastosowania szyfrowania w celu ograniczenia czytelności. Podobnie poświadczenia administratora i klucze szyfrowania muszą być chronione, aby zapewnić utrzymanie tych ograniczeń.3. Lokalizacja serwera, a zgodność z prawem

Najbezpieczniejsze chmury charakteryzują się przede wszystkim lokalizacją serwera na terenie UE, ponieważ tam podlegają ścisłym wytycznym DSGVO w zakresie ochrony danych. Należy zachować ostrożność w przypadku usług w chmurze zlokalizowanych poza Europą. W przypadku tych usług obowiązują znacznie niższe wymagania w zakresie ochrony danych. Lokalizacja serwera ma ścisły związek z przestrzeganiem odpowiednich przepisów i praw, które mają zastosowanie do danych, np. dyrektywa RODO w sprawie ochrony danych osobowych obywateli UE. Ogólnie rzecz biorąc, obowiązuje prawo o ochronie danych kraju, w którym znajduje się serwer. Dostawcy usług w chmurze, którzy reklamują „hosting w Niemczech”, podlegają zatem surowym niemieckim przepisom o ochronie danych. Te firmy to m.in Deutsche Telekom, dostawca hostingu STRATO, ale także mniejsze firmy chmurowe, takie jak CenterDevice. Inne firmy oferują „hosting w UE”. Obowiązują tutaj wytyczne dotyczące ochrony danych 95/46/WE i 2002/58/WE. Kraje UE mają również własne przepisy dotyczące ochrony danych. Jeśli chodzi o usługi chmurowe Amazon (AWS) i Azure posiadają swoje oddziały w Niemczech, np. Amazon obsługuje obecnie trzy centra danych w Europie: we Frankfurcie, Londynie i Dublinie. Korporacje mogą zdecydować, że ich dane będą przechowywane wyłącznie na serwerach europejskich i nie będą przekazywane przez Stany Zjednoczone ani inne kraje.Kto odpowiada za bezpieczeństwo danych w chmurze?

Dzisiejsza nowoczesna chmura jest wyjątkowo bezpieczna i niezawodna, o ile dostawca usług w chmurze (CSP) dysponuje kompleksową, solidną strategią bezpieczeństwa zaprojektowaną specjalnie w celu ochrony przed ryzykiem i zagrożeniami. Większe firmy działające w chmurze dysponują zasobami pozwalającymi na utrzymywanie środków bezpieczeństwa w całym środowisku IT i aktualizowanie ich — jest to przedsięwzięcie wymagające dużych zasobów, które często przytłacza małe i średnie firmy. Niemniej jednak należy mieć na uwadze, że dostawca chmury tylko częściowo odpowiada za bezpieczeństwo danych. Bezpieczeństwo w chmurze podlega modelowi współodpowiedzialności, co oznacza, powinni o to zadbać zarówno dostawcy usług internetowych, jak i ich klienci. W zależności od modelu, tj. IaaS, PaaS lub SaaS, dostawca i firma dzielą się odpowiedzialnością za bezpieczne funkcjonowanie poszczególnych aplikacji i ochronę aplikacji. Usługi w chmurze są podzielone na następujące modele:- Infrastructure-as-a-Service (IaaS) – W tym modelu dostawca udostępnia infrastrukturę, na bazie której firma-użytkownik może zainstalować i korzystać z oprogramowania, np. systemu operacyjnego lub aplikacji.

- Platforma jako usługa (PaaS) – Dostawca zapewnia i zarządza platformą sprzętową i programową. Firma użytkownika organizuje aplikacje na platformie i chroni aplikacje i dane.

- Software-as-a-Service (SaaS) – w tym modelu dostawca oferuje całe aplikacje jako usługi w chmurze. Firma użytkownika nie ma dostępu do infrastruktury i platformy i ma co najwyżej ograniczone indywidualne opcje tworzenia kopii zapasowych.

Podsumowanie

Chociaż obecnie firmy wyzwania związane z bezpieczeństwem cybernetycznym są nadal wszechobecne, jednak organizacje nie są bynajmniej bezbronne wobec niebezpieczeństw czyhających w tej sferze. Najważniejsza jest regularna analiza w celu rozpoznania zagrożenia i podniesienia własnego poziomu bezpieczeństwa. W zakres tego wchodzą zarówno środki techniczne, jak i organizacyjne. Jeśli przedsiębiorstwo priorytetowo traktuje zapewnienie bezpieczeństwa w chmurze, z pewnością uchroni się przed wyrafinowanymi cyberatakami, które zmieniają się w czasie. Czy potrzebujesz doświadczonego partnera w zakresie bezpieczeństwa oprogramowania? Skontaktuj się z naszymi inżynierami. Chętnie pomogą opracować niezależne od dostawcy i specyficzne dla Ciebie koncepcje bezpieczeństwa w chmurze. Źródła:- secunet.com — Sojusz na rzecz bezpieczeństwa cybernetycznego

- Federalny Urząd ds. Bezpieczeństwa w Technologii Informatycznej (BSI)

- Niemcy bezpieczne w sieci – blog DSiN