Czy wiesz, że 71% organizacji ma trwające problemy z zapewnieniem bezpieczeństwa aplikacjom, a blisko połowa z nich – 46% ma trwałe błędy sklasyfikowane jako krytyczne zagrożenia bezpieczeństwa? W praktyce sytuacja ta to tykająca bomba zegarowa, stanowiąca poważne wyzwanie dla organizacji. Niezależnie od tego, czy jesteś programistą, administratorem systemu czy managerem ds. bezpieczeństwa, zrozumienie tych luk bezpieczeństwa zawartych w OWASP jest niezbędne, by chronić się przed cyberatakami.

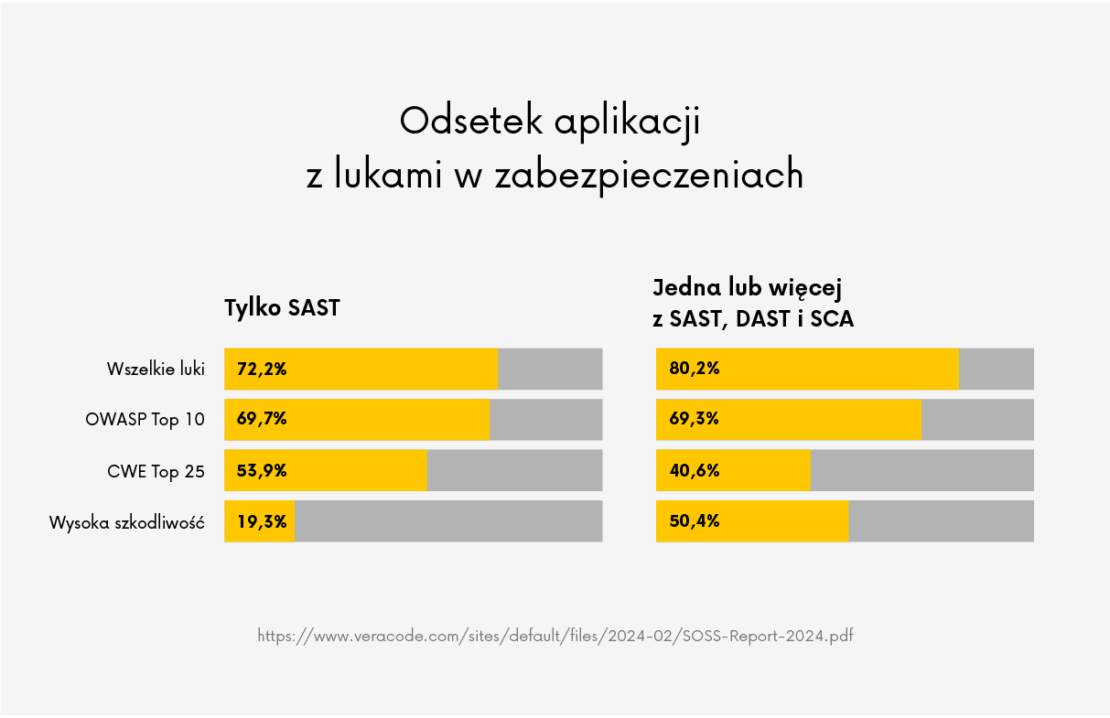

Wraz z rozwojem technologii rośnie ryzyko związane z bezpieczeństwem aplikacji internetowych. Jak widać na poniższej grafice 70% aplikacji ma błędy uwzględnione w OWASP Top 10, inicjatywie mającej na celu śledzenie najbardziej krytycznych zagrożeń dla aplikacji internetowych.

W przypadku Common Weakness Enumeration (CWE) Top 25 – innej inicjatywy mającej na celu śledzenie najbardziej powszechnych i wpływowych słabości bezpieczeństwa — statystyka ta spada nieznacznie do 41% wszystkich aplikacji. Zgodnie z oceną raportu Veracode z lutego 2024, połowa aplikacji ma wady uważane za wysokie (lub bardzo wysokie).

To tylko obrazuje, że w obliczu rosnącej liczby cyberataków i kosztów ataków liczonych w milionach, ochrona oprogramowania przed naruszeniami powinna być sprawą numer jeden dla firm każdej wielkości. W tym artykule poznamy bliżej najczęściej występujące zagrożenia bezpieczeństwa aplikacji, omówionych w raportach organizacji OWASP Top 10 i zastanowimy się jak im zapobiegać.

Spis treści

Czym jest OWASP i dlaczego powstał?

OWASP (Open Web Application Security Project) to międzynarodowa organizacja non-profit, której celem jest poprawa bezpieczeństwa aplikacji internetowych. Została założona w 2001 roku i zrzesza ponad 32 000 wolontariuszy z całego świata, bezpłatnie udostępniając swoje zasoby z zakresu bezpieczeństwa, takie, jak dokumentacje narzędzia, filmy i fora.

Najbardziej rozpoznawalnym produktem OWASP jest projekt OWASP Top 10, czyli regularnie aktualizowany raport, który przedstawia dziesięć najważniejszych zagrożeń bezpieczeństwa dla aplikacji internetowych.

Poznając OWASP Top 10 musimy pamiętać, że oczywiście lista ta nie wyczerpuje wszystkich możliwych zagrożeń bezpieczeństwa. Jej celem jest raczej podkreślenie najbardziej krytycznych zagrożeń bezpieczeństwa aplikacji internetowych, stanowiąc punkt wyjścia dla specjalistów w zakresie bezpieczeństwa oprogramowania.

Dlaczego OWASP Top 10 jest istotny?

Zrozumienie wytycznych i standardów OWASP pomaga programistom aktualizować wiedzę o typowych lukach i zagrożeniach, dzięki czemu mogą ograniczyć ryzyko związane z lukami w zabezpieczeniach swoich aplikacji. Stosując się do reguł programowania defensywnego oraz wytycznych OWASP, deweloperzy piszą kod zmniejszający prawdopodobieństwo naruszeń bezpieczeństwa. Takie świadome podejście do bezpieczeństwa nie tylko chroni ich aplikacje, ale także buduje zaufanie klientów, co jest kluczowym czynnikiem w dzisiejszej erze cyfrowej, w której naruszenia danych są powszechne.

Jak często OWASP Top 10 jest uaktualniany?

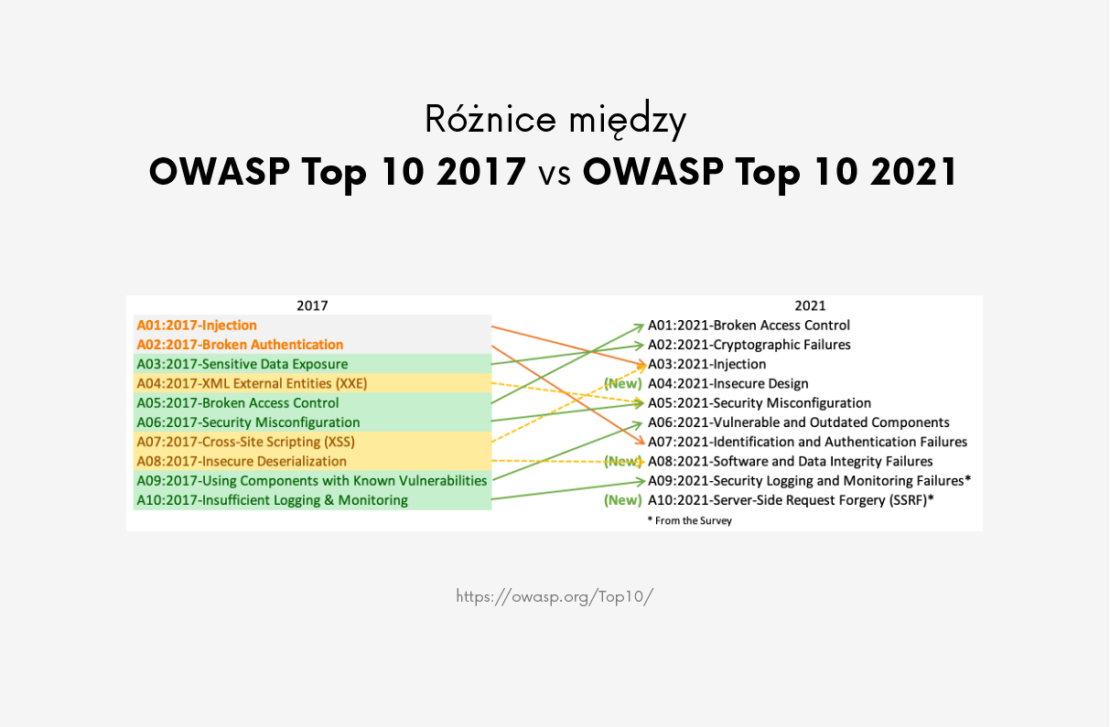

Od 2003 roku OWASP aktualizuje listę Top 10 co trzy, cztery lata, odzwierciedlając zmiany i postępy w zakresie bezpieczeństwa aplikacji. Rankingi te opierają się w całości na współczesnych badaniach i opiniach zgromadzonych od globalnej społeczności specjalistów ds. cyberbezpieczeństwa. Najnowsza aktualizacja miała miejsce w 2021 roku, podkreślając nowe luki w zabezpieczeniach i zagrożenia, które pojawiły się w miarę upływu czasu.

Poniżej widać zmiany w OWASP Top 10 z 2017 i 2021 roku.

Pojawiły się trzy nowe kategorie, cztery z nich mają zmienioną nazwę i zakres. Skupiają się na przyczynach ataktów nie tylko objawach.

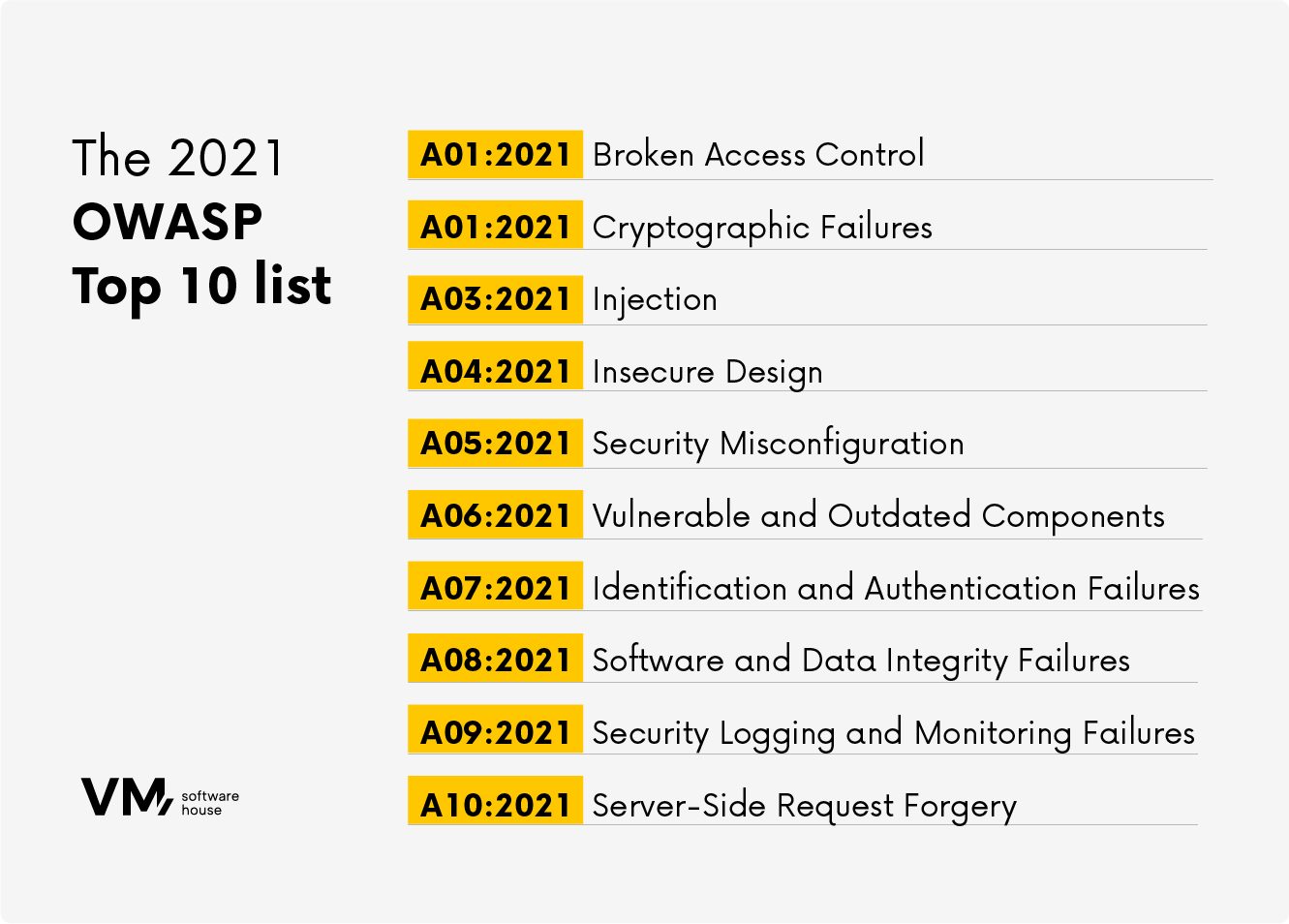

Wyjaśnienie 10 najważniejszych luk w zabezpieczeniach OWASP

OWASP Top 10 identyfikuje i wyjaśnia najbardziej rozpowszechnione zagrożenia bezpieczeństwa w sieci, dając też wgląd w to, jak atakujący je wykorzystują.

A01:2021-Broken Access Control

Luki w zabezpieczeniach kontroli dostępu występują, gdy nie egzekwujemy odpowiednio ograniczeń, co do tego jakie działania mogą wykonywać uwierzytelnieni użytkownicy. Atakujący wykorzystują te luki, aby uzyskać nieautoryzowany dostęp do wrażliwych funkcji, danych lub zasobów.

Jak zapobiegać lukom bezpieczeństwa?

- Powinniśmy wdrożyć kontrolę dostępu zarówno na poziomie aplikacji, jak i serwera,

- Egzekwować zasady najmniejszych uprawnień,

- Dokładnie testować kontrolę dostępu.

A02:2021-Cryptographic Failures

Podatność ta występuje, gdy wrażliwe dane, takie jak hasła, numery kart kredytowych lub dane osobowe, są nieodpowiednio chronione i narażone na nieautoryzowanych użytkowników.

Jak zapobiegać lukom bezpieczeństwa?

- Stosować szyfrowanie,

- Wykorzystywać bezpieczne protokoły transmisji (takie jak HTTPS),

- Stosować odpowiednią kontrolę dostępu.

A03:2021-Injection

Luki typu SQL injection występują, gdy niezaufane dane są wysyłane do interpretera jako część polecenia lub zapytania. Atakujący wykorzystują te luki do wykonywania złośliwych poleceń SQL, uzyskiwania nieautoryzowanego dostępu do baz danych oraz manipulowania lub wyodrębniania poufnych danych.

Jak zapobiegać lukom bezpieczeństwa?

- Stosować ściśle sparametryzowane zapytania,

- Przestrzegać walidacji danych wejściowych i procedur przechowywania

A04:2021-Insecure Design

To nowa skupiająca się na ryzyku związanym z wadami projektowymi. Najlepsza implementacja nie zabezpieczy projektu jeśli wcześniej nie zostały wdrożone metody ochrony przed określonymi atakami.

Jak zapobiegać lukom bezpieczeństwa?

- Modelować zagrożenia,

- Przestrzegać bezpiecznych wzorców i zasad projektowania

A05:2021-Security Misconfiguration

Kolejną luka wynika z niewłaściwej konfiguracji ustawień zabezpieczeń, takich jak domyślne hasła, niepotrzebne usługi lub zbyt liberalne kontrole dostępu. Atakujący wykorzystują te błędne konfiguracje w celu uzyskania nieautoryzowanego dostępu, eskalacji uprawnień lub naruszenia bezpieczeństwa systemów.

Jak zapobiegać zagrożeniom?

- Przeprowadzać regularne oceny bezpieczeństwa,

- Wdrażać zautomatyzowane narzędzia do zarządzania konfiguracją

A06:2021-Vulnerable and Outdated Components

Wiele aplikacji internetowych opiera się na bibliotekach, frameworkach lub komponentach innych firm, które mogą zawierać luki w zabezpieczeniach. Atakujący może je wykorzystać, aby uzyskać nieautoryzowany dostęp lub wykonać dowolny kod.

Jak zapobiegać?

- Regularnie aktualizować oprogramowanie

- Monitorować pod kątem bezpieczeństwa

- Korzystać z narzędzi do analizy składu oprogramowania w celu identyfikacji i usuwania luk w komponentach innych firm

A07:2021-Identification and Authentication Failure

Luki w zabezpieczeniach uwierzytelniania umożliwiają atakującym złamanie kont użytkowników, haseł, tokenów sesji lub kluczy. Typowe słabości obejmują słabe hasła, utrwalanie sesji i nieodpowiednie mechanizmy uwierzytelniania.

Strategie łagodzące obejmują

- Wdrażanie bezpiecznych metod uwierzytelniania,

- Egzekwowanie zasad silnych haseł,

- Włączanie uwierzytelniania wieloskładnikowego

- Regularne aktualizowanie tokenów sesji.

A08:2021-Software and Data Integrity Failures

Podatność ta występuje, gdy wrażliwe dane, takie jak hasła, numery kart kredytowych lub dane osobowe, są nieodpowiednio chronione i narażone na nieautoryzowanych użytkowników.

Strategie łagodzące obejmują

- Szyfrowanie,

- Bezpieczne protokoły transmisji (takie jak HTTPS)

- Odpowiednia kontrola dostępu są niezbędne do ochrony wrażliwych danych przed nieautoryzowanym dostępem.

A09:2021-Security Logging and Monitoring Failures

Podatność ta odnosi się do ryzyka nieautoryzowanych lub niezamierzonych zmian w oprogramowaniu lub danych, które mogą prowadzić do naruszenia integralności. Atakujący mogą manipulować lub modyfikować system, powodując potencjalne naruszenia bezpieczeństwa, uszkodzenie danych lub utratę zaufania do systemu.

Strategie łagodzące obejmują

- Wdrożenie solidnych mechanizmów kontroli dostępu i uwierzytelniania w celu ograniczenia nieautoryzowanego dostępu do wrażliwych danych i zasobów systemowych.

- Stosowanie technik szyfrowania i haszowania w celu ochrony danych w spoczynku i podczas przesyłania, zapewniając, że dane pozostaną poufne i odporne na manipulacje.

- Wdrażanie bezpiecznych praktyk kodowania, takich jak walidacja danych wejściowych i kodowanie danych wyjściowych, w celu zapobiegania atakom typu injection i innym formom manipulacji danymi.

A10:2021-Server-Side Request Forgery

Ta luka występuje, gdy osoba atakująca manipuluje serwerem w celu wykonywania złośliwych żądań w jej imieniu. Podatność ta umożliwia atakującym interakcję z systemami wewnętrznymi lub wykonywanie działań, do których serwer normalnie miałby dostęp, co prowadzi do nieautoryzowanego dostępu do danych, eskalacji uprawnień po stronie serwera, a nawet zdalnego wykonania kodu.

Strategie łagodzące obejmują:

- Wdrożeniie ścisłej walidacji danych wejściowych,

- Oczyszczanie adresów URL dostarczanych przez użytkowników

- Ograniczanie możliwości serwera w celu uzyskiwania dostępu do wrażliwych zasobów

- Stosowanie zabezpieczeń na poziomie sieci, takie jak zapory ogniowe i segmentacja

Zalecenia OWASP dotyczące bezpieczeństwa aplikacji

Organizacja OWASP zapewnia kompleksowy zestaw zaleceń dotyczących bezpieczeństwa aplikacji. Zalecenia te służą jako wytyczne dla programistów, aby tworzyć bezpieczne aplikacje. Praktyki te obejmują różne aspekty m.in:

- Regularne aktualizowanie oprogramowania i poprawki mogą zapobiec potencjalnym naruszeniom bezpieczeństwa.

- Korzystanie z bezpiecznych bibliotek kodowania i frameworków , które zostały sprawdzone pod kątem bezpieczeństwa.

- Dokładne testowanie w celu identyfikacji i naprawy luk w zabezpieczeniach. Obejmuje to zarówno automatyczne testowanie, jak i testowanie manualne.

- Przyjęcie standardów i wytycznych bezpieczeństwa OWASP

Dbaj o bezpieczeństwo swojego oprogramowania

Podsumowując, OWASP zapewnia nieocenione wsparcie w ramach zapewnienia bezpieczeństwa oprogramowania. Jeśli zrozumiemy i odpowiednio wdrożymy zalecenia z listy 10 największych zagrożeń oraz będziemy przestrzegać bezpiecznych praktyk, uda nam się wyraźnie zmniejszyć ryzyko naruszenia bezpieczeństwa i ochronić cenne dane.

Oczywiście droga do bezpiecznego kodowania nie kończy się na OWASP Top 10, jest to raczej ciągły proces, który wymaga regularnych aktualizacji, ciągłego uczenia się i sumiennego stosowania najlepszych praktyk. Jeśli chciałbyś się dowiedzieć więcej, jak dbamy o bezpieczeństwo wdrażanych aplikacji, skontaktuj się z nami, chętnie podzielimy się swoim doświadczeniem oraz doradzimy w doborze odpowiednich rozwiązań.