Spis treści

Bezpieczny język programowania — dlaczego jest potrzebny?

Dlaczego korzystanie z bezpiecznego języka programowania jest tak ważne? Jest to kluczowy element każdej skutecznej strategii cyberbezpieczeństwa. Bezpieczna technologia ma wpływ na ochronę danych, utrzymanie zaufania i osiągnięcia zgodności z przepisami. Jest to inwestycja w długoterminowy sukces i bezpieczeństwo organizacji. Poziom bezpieczeństwa języka programowania zależy od tego, co rozumiemy przez „bezpieczny”. Z pewnością można stwierdzić, że żaden język programowania nie jest domyślnie całkowicie bezpieczny. Jednak wśród wielu dostępnych języków programowania, Java pozostaje stałym wyborem do tworzenia solidnych i skalowalnych aplikacji. Została zaprojektowana tak, aby dzięki licznym wbudowanym funkcjom, takim jak kryptografia, uwierzytelnianie i infrastruktura klucza publicznego zapewniała niezbędne bezpieczeństwo, jeśli baza kodu będzie odpowiednio napisana i skonfigurowana. Dlatego konieczne jest, aby programiści przestrzegali bezpiecznych praktyk kodowania, używali tylko zaufanych bibliotek, oczyszczali wszystkie dane wejściowe i wdrażali mechanizmy kontroli dostępu w celu zapewnienia bezpieczeństwa aplikacji Java. Więcej o tych praktykach piszemy w dalszej części artykułu. Teraz przeanalizujemy, co między innymi wpływa na bezpieczeństwo Javy w trakcie programowania aplikacji.Cechy Javy mające wpływ na bezpieczeństwo aplikacji

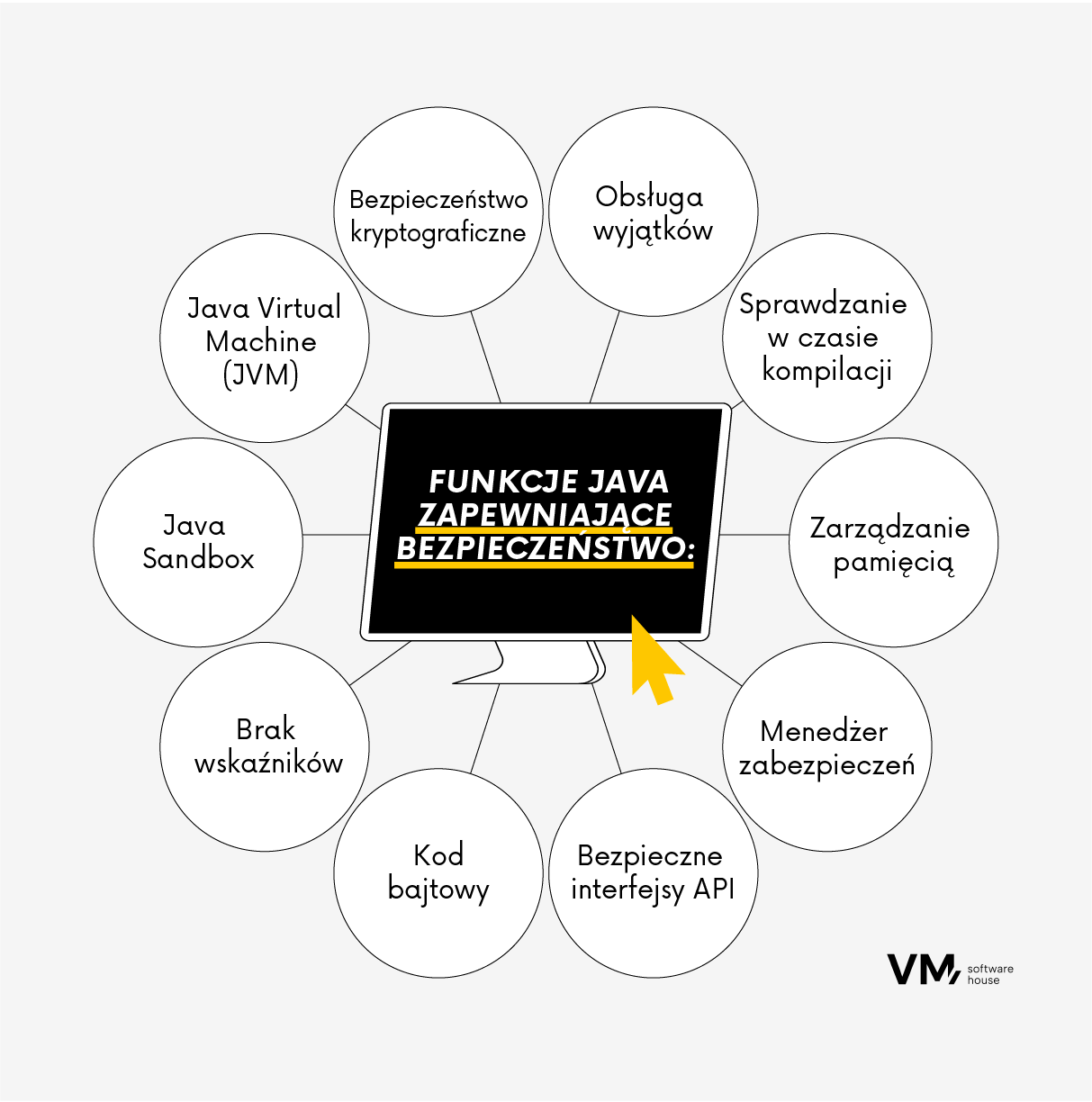

Java jest ogólnie uważana za bezpieczny język programowania, jeśli jest używana prawidłowo i zgodnie z najlepszymi praktykami. Jednak jak w przypadku każdej technologii jakość oprogramowania zależy od różnych czynników, w tym od sposobu jej wdrożenia, konfiguracji i konserwacji. Oto kilka powodów, dla których uważa się Java za bezpieczną technologię:- Java Virtual Machine (JVM)

- Sandbox

- Brak wsparcia dla wskaźników

- Kod bajtowy

- Interfejsy API zabezpieczeń

- Menedżer zabezpieczeń Java ClassLoader

- Zarządzanie pamięcią

- Sprawdzanie w czasie kompilacji

- Obsługa wyjątków

- Bezpieczeństwo kryptograficzne

Jakie czynniki mogą osłabiać bezpieczeństwo Javy?

Jednak podobnie jak w przypadku każdego innego języka, bezpieczeństwo aplikacji Java zależy również od tego, jak są one zaprojektowane, zakodowane i skonfigurowane. Oto kilka czynników, które mogą mieć negatywny wpływ na bezpieczeństwo aplikacji Java:- Błędna konfiguracja: Źle skonfigurowane aplikacje lub serwery Java mogą wprowadzać luki w zabezpieczeniach. Obejmuje to takie kwestie, jak słabe zasady haseł, niewłaściwe uprawnienia lub niezabezpieczone ustawienia domyślne.

- Niezabezpieczone praktyki kodowania: Jeśli programiści nie stosują bezpiecznych praktyk kodowania, aplikacje Java mogą być podatne na typowe luki w zabezpieczeniach, takie jak wstrzykiwanie kodu SQL, Cross-Site Scripting (XSS) i inne.

- Nieaktualne oprogramowanie: Korzystanie z nieaktualnych wersji Java lub brak aktualizacji bibliotek i zależności innych firm może narazić aplikacje na znane luki w zabezpieczeniach.

- Nieprawidłowa walidacja danych wejściowych: Nieprawidłowa walidacja i oczyszczanie danych wejściowych użytkownika może prowadzić do luk w zabezpieczeniach.

- Brak testów bezpieczeństwa: Nieodpowiednie testy bezpieczeństwa, w tym testy penetracyjne i przeglądy kodu, mogą sprawić, że luki w zabezpieczeniach nie zostaną wykryte.

- Zależności od firm trzecich: Aplikacje Java często opierają się na bibliotekach i frameworkach innych firm, a luki w tych komponentach mogą wpływać na ogólne bezpieczeństwo aplikacji

- Świadomość bezpieczeństwa: Poziom świadomości bezpieczeństwa i wiedzy specjalistycznej wśród programistów i administratorów również odgrywa znaczącą rolę w bezpieczeństwie aplikacji Java.

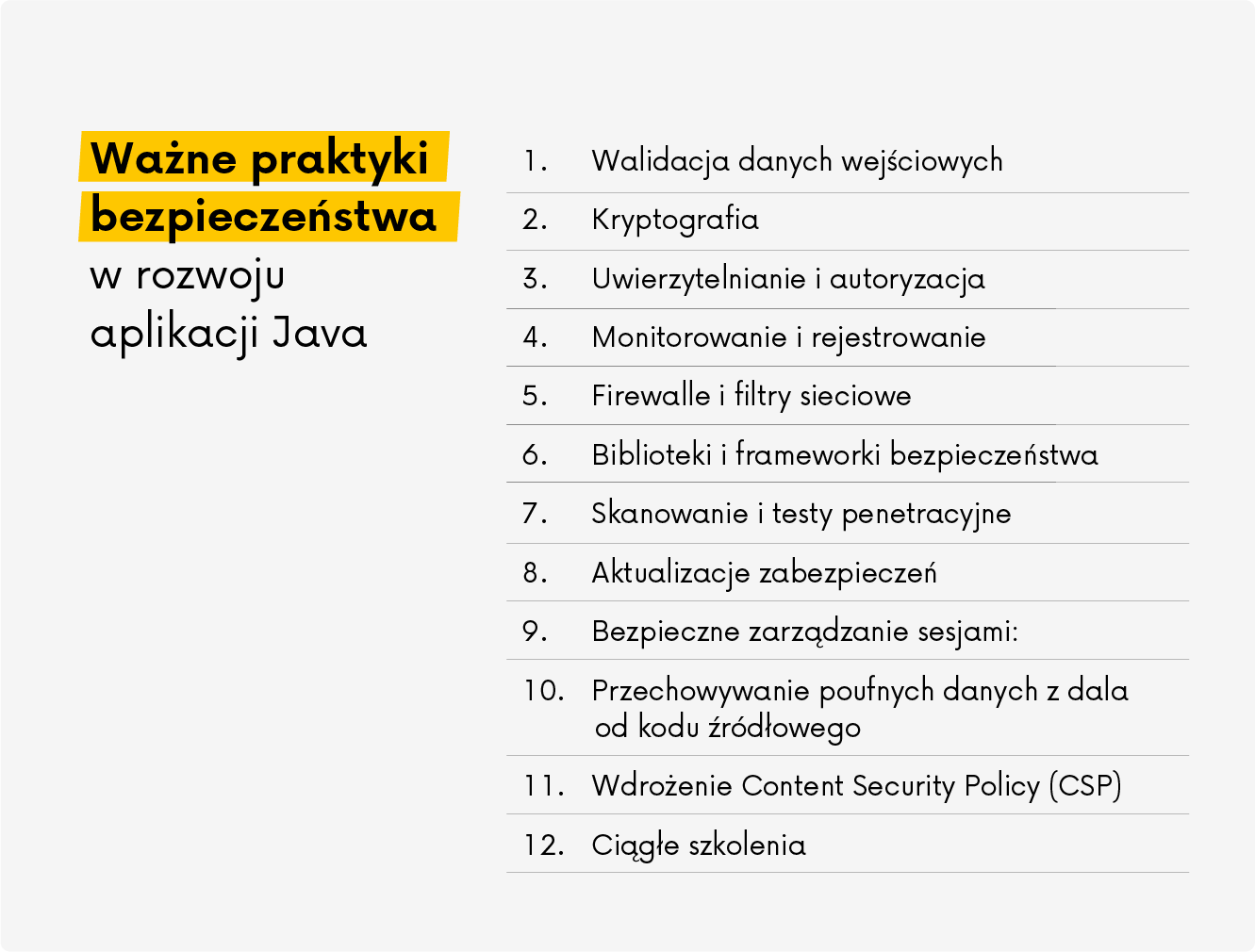

Ważne praktyki bezpieczeństwa w rozwoju aplikacji Java

1. Walidacja danych wejściowych Programiści Java powinni wdrożyć silną walidację danych wejściowych, aby zapewnić, że dane otrzymane od użytkowników lub źródeł zewnętrznych są bezpieczne i wolne od potencjalnych luk w zabezpieczeniach, takich jak wstrzykiwanie kodu SQL lub Cross-Site Scripting (XSS). Można im zapobiec, stosując parametryzację zapytań. W tym celu warto użyć bibliotek walidacji danych wejściowych lub frameworków, takich jak OWASP ESAPI. 2. Kryptografia Java zapewnia solidne biblioteki do implementacji szyfrowania i deszyfrowania, pomagając chronić wrażliwe dane przed podsłuchem podczas transmisji lub przechowywania. Wykorzystuje w tym celu kryptograficzne algorytmy hashujące, umożliwiając programistom bezpieczne przechowywanie haseł i weryfikowanie ich autentyczności bez ujawniania rzeczywistego hasła. 3. Uwierzytelnianie i autoryzacja Uwierzytelnianie: Struktury Java, takie jak Spring Security lub Apache Shiro, mogą być używane do implementacji silnych mechanizmów uwierzytelniania użytkowników, zapewniając, że tylko autoryzowani użytkownicy mogą uzyskać dostęp do wrażliwych zasobów. Zaimplementuj silne mechanizmy uwierzytelniania w celu weryfikacji tożsamości użytkowników jak uwierzytelnianie dwuskładnikowe (2FA). Autoryzacja: Kontrola dostępu oparta na rolach lub atrybutach określa, kto może wykonywać określone działania lub uzyskiwać dostęp do określonych danych. Dzięki temu zyskujesz pewność, że użytkownicy mają dostęp tylko do zasobów, do których są upoważnieni. 4. Monitorowanie i rejestrowanie Aplikacje Java mogą rejestrować zdarzenia i anomalie związane z bezpieczeństwem. Narzędzia takie jak systemy analizy logów mogą być wykorzystywane do wykrywania nietypowych wzorców i potencjalnych naruszeń bezpieczeństwa. Z kolei systemy wykrywania włamań (IDS)są używane do tworzenia niestandardowych rozwiązań IDS lub integracji z istniejącymi w celu monitorowania ruchu sieciowego i zachowania systemu pod kątem oznak cyberataków. Oparte na Javie narzędzia do skanowania luk w zabezpieczeniach i ramy testów penetracyjnych mogą być wykorzystywane do identyfikowania i eliminowania luk w aplikacjach Java, zanim zostaną one wykorzystane przez atakujących. 5. Bezpieczeństwo sieci: Firewalle i filtry sieciowe Java może być używana do konfigurowania i zarządzania zaporami sieciowymi i filtrami w celu kontrolowania ruchu i blokowania potencjalnie złośliwych żądań. Obsługuje również protokoły SSL/TLS do bezpiecznej transmisji danych w sieci dając pewność, że komunikacja sieciowa jest szyfrowana i chroniona przed podsłuchem. 6. Biblioteki i frameworki bezpieczeństwa: Java ma różne biblioteki bezpieczeństwa i frameworki, takie jak Bouncy Castle i OWASP Java Encoder, które zapewniają gotowe rozwiązania dla typowych zadań bezpieczeństwa, takich jak kryptografia i walidacja wejścia / wyjścia. W zakres takich działa wchodzi na przykład postępowanie zgodnie z bezpiecznymi praktykami kodowania, takimi jak używanie przygotowanych instrukcji dla zapytań do bazy danych i zastępowanie znaków specjalnych, żeby dane od użytkownika nie były kodem wykonywalnym. 7. Skanowanie i testowanie podatności: Oparte na Javie narzędzia do skanowania luk w zabezpieczeniach i frameworki testów penetracyjnych np. OWASP Dependency-Check lub Snyk mogą być wykorzystywane do identyfikowania i eliminowania luk w aplikacjach Java, zanim zostaną one wykorzystane przez atakujących. Regularne skanowanie zależności może pomóc zidentyfikować i naprawić znane luki w zabezpieczeniach. 8. Aktualizacje zabezpieczeń i zarządzanie poprawkami Aplikacje Java powinny być na bieżąco z łatkami bezpieczeństwa i aktualizacjami, aby zapewnić szybkie usuwanie znanych luk w zabezpieczeniach. Wymaga to przeprowadzania regularnych audytów bezpieczeństwa i przeglądów kodu, aby zidentyfikować i wyeliminować luki w zabezpieczeniach w swojej bazie kodu. Warto też wdrożyć odpowiednią obsługę błędów i unikać ujawniania poufnych informacji w komunikatach o błędach, które mogą być przydatne dla atakujących. 9. Bezpieczne zarządzanie sesjami: Bezpieczne zarządzanie sesjami chroni sesje użytkowników. Wymaga to używania bezpiecznych plików cookie, ustawienia odpowiednich limitów czasu sesji i regeneracji identyfikatorów sesji po zalogowaniu. 10. Unikaj twardego kodowania haseł Nie powinno się przechowywać poufnych informacji, takich jak klucze API, hasła lub klucze szyfrowania, w kodzie źródłowym. Do zarządzania wrażliwymi danymi lepiej używać zmiennych środowiskowych lub plików konfiguracyjnych z odpowiednią kontrolą dostępu. 11. Content Security Policy (CSP): Wdrożenie nagłówków CSP ma na celu zmniejszenie ryzyka ataków XSS poprzez określenie, które źródła treści mogą być ładowane i wykonywane. Na przykład warto ustawić nagłówki zabezpieczeń HTTP, takie jak Content Security Policy (CSP), Strict Transport Security (HSTS) i X-Content-Type-Options. 12. Edukacja i szkolenia: Programiści Java powinni być dobrze przeszkoleni w zakresie bezpiecznych praktyk kodowania i świadomości cyberbezpieczeństwa, aby zrozumieć potencjalne zagrożenia i najlepsze praktyki ich łagodzenia. Wykorzystując możliwości języka Java i integrując praktyki bezpieczeństwa w całym cyklu rozwoju, organizacje mogą skutecznie wykrywać, zapobiegać i łagodzić cyberataki, zwiększając w ten sposób ogólny stan bezpieczeństwa swoich aplikacji i systemów Java.

Popularne narzędzia bezpieczeństwa Java

- OWASP Java Encoder

- Spring Security